Dzisiaj kilka słów o tym, jak sprawdzić, czy strona stojąca na WordPress nie została zaatakowana i wykorzystana do pozycjonowania obcych serwisów. Pewne wskazówki będą uniwersalne, więc jeśli masz stronę np. na systemie Joomla, to również warto przeczytać.

Content

- 1 WordPress – bezpieczeństwo vs. wolność?

- 2 Czy to dotyczy Twojej witryny?

- 3 Zagrożenia związane z SEO

- 4 1. Raport na temat bezpieczeństwa w Google Search Console

- 5 2. Raport na temat słów kluczowych w treści

- 6 3. Weryfikacja zasobów FTP i administratorów serwisu

- 7 4. Weryfikacja map witryny

- 8 5. Okresowe badanie z wykorzystaniem operatora site:

- 9 Główne przyczyny powodzenia ataków – jak się zabezpieczyć?

W tekście znajdziesz odpowiedz na pytania:

- Jakie zewnętrzne zagrożenia związane z SEO czyhają na Twoją stronę

- Jak nie będąc specjalistą IT monitorować bezpieczeństwo strony

- Co robić, aby zminimalizować ryzyko ataku

WordPress – bezpieczeństwo vs. wolność?

Od razu zaznaczam. Nie jestem programistą, ani żadnym innym „informatykiem”. Porady, które znajdziecie poniżej nie wymagają specjalistycznej wiedzy. Może będzie jakiś mały wyjątek, w przypadku którego po prostu warto poprosić o pomoc osobę, która np. opiekuje się Waszym serwerem.

Ataki na strony stojące na systemie WordPress są regularnym procederem. Główny grzech WP w tym zakresie polega na tym, że jest popularny. Tak samo na Androida powstaje prawdopodobnie więcej ataków niż na BlackBerry OS – kwestia zasięgu, która zwiększa statystyczną szansę na znalezienie jakiejś „dziury”. Piszę to, aby nikomu nie przyszedł do głowy dość prosty, lecz daleko idący wniosek, że WordPress jest złym rozwiązaniem dla strony firmowej. W wielu przypadkach jest optymalny.

To tak, jak ze wszystkim. Im więcej wolności (np. korzystanie z najrozmaitszych gotowych rozwiązań – wtyczek i szablonów; znalezienie developera, który wprowadzi zmiany) tym mniej bezpieczeństwa. Im więcej bezpieczeństwa (strona pisana od A do Z pod firmę, bez CMS), tym mniej wolności we wprowadzaniu zmian. Niemniej pamiętajcie, że są sposoby, aby korzystać z dobrodziejstw WordPressa, a jednocześnie minimalizować związane z nim zagrożenia.

Czy to dotyczy Twojej witryny?

Wielu właścicieli stron wyobraża sobie świat hakerów na podstawie obrazów znanych z filmów science-fiction. Są oczywiście osoby, które celowo włamują się do określonych systemów, aby wykradać dane, pieniądze etc. Tego typu ataki prawdopodobnie rzeczywiście Cię nie dotyczą. Jednak gros ataków następuje w sposób zautomatyzowany. Do sieci wpuszczany jest program, który przechodząc od strony do strony sprawdza, gdzie nie zastosowano się do podstawowych zasad bezpieczeństwa. Niczym złodziej samochodów, który zamiast polować na określony model ekskluzywnego auta, idzie wzdłuż ulicy i sprawdza, czy w którymś pojeździe właściciel nie zostawił przypadkiem otwartych drzwi. Takim typem ataku jest zagrożony praktycznie każdy właściciel strony internetowej opartej na WordPressie. Możesz zadać sobie pytanie – po co ktoś miałby się włamywać na moją stronę? Odpowiedź jest prosta – może w ten sposób wykorzystać Twoje zasoby do pozycjonowania swojej strony internetowej.

Zagrożenia związane z SEO

Nie będę wchodził w bardziej zaawansowane kwestie związane z bezpieczeństwem, np. takie jak wykradanie danych na stronach e-commerce itp. Zaznaczę tylko, że podstawowe praktyki związane z bezpieczeństwem, o których będę mówił na końcu są dość uniwersalne i w zdecydowanej większości przypadków wystarczające. Chciałbym się skupić na zagrożeniach, które są związane stricte z SEO, czyli dziedziną marketingu w wyszukiwarkach potocznie zwaną pozycjonowaniem.

Long story short – na pozycjonowanie w dużej mierze wpływają linki. Dlatego też różnej maści pozycjonerzy stosują nieetyczne metody polegające na infekowaniu obcych witryn oprogramowaniem, które bez wiedzy właścicieli dodaje linki na ich stronach. Warto się przed tym bronić chociażby z tego względu, że udział w takiej praktyce, nawet niecelowy, nieświadomy, bierny, może stanowić przyczynę otrzymania filtra od Google, czyli pewnego rodzaju kary, która ograniczy widoczność strony w wynikach wyszukiwania. Poza tym, czemu ktoś ma się bogacić wykorzystując Twoją stronę? Co więcej, taka praktyka może, gdy wyjdzie na jaw, obniżyć Twoją wiarygodność w oczach klientów.

Jak zatem weryfikować, czy strona nie została zainfekowana tego typu oprogramowaniem? Oto kilka prostych sposobów:

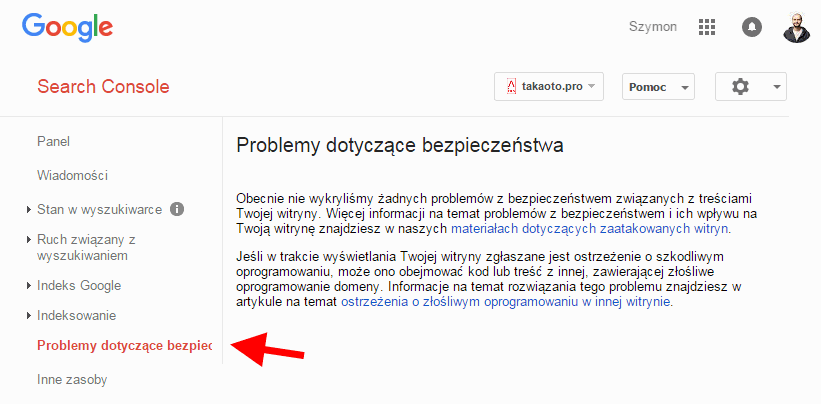

1. Raport na temat bezpieczeństwa w Google Search Console

Z wielu względów warto dodać swoją witrynę do konsoli Google. Kiedyś usługa ta nazywała się Narzędzia dla webmasterów, czyli Webmaster Tools i znajduje się pod adresem: https://www.google.com/webmasters/tools/home?hl=pl.

Ten raport nie gwarantuje sukcesu. Google nie zawsze wykrywa zagrożenia. Warto tu zaglądać i czytać wiadomości otrzymywane w konsoli, lecz to nie wszystko.

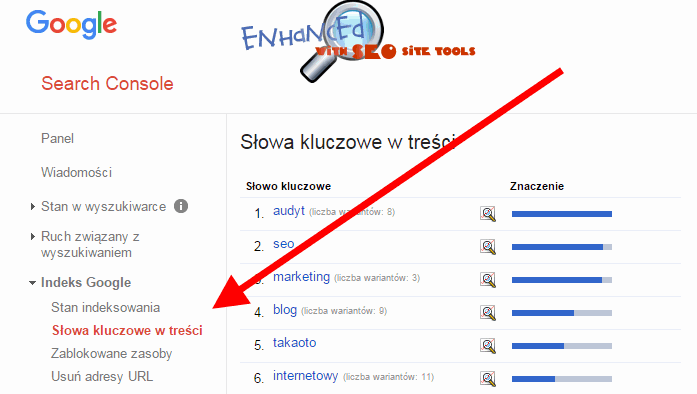

2. Raport na temat słów kluczowych w treści

Jeśli w obrębie Twojej witryny wirusowe oprogramowanie stworzy wiele podstron z treścią pod pozycjonowanie zewnętrznych serwisów, to Google to wychwyci. Treści te, jak i linki znajdujące się wewnątrz nich, muszą być dostępne dla Google – inaczej nie będą realizowały założonego celu. Zaglądając do raportu „Słowa kluczowe w treści” sprawdź, czy nie ma tam jakichś dziwnych, niezwiązanych z Twoim biznesem słów lub np. terminów „pisanych obcym alfabetem”.

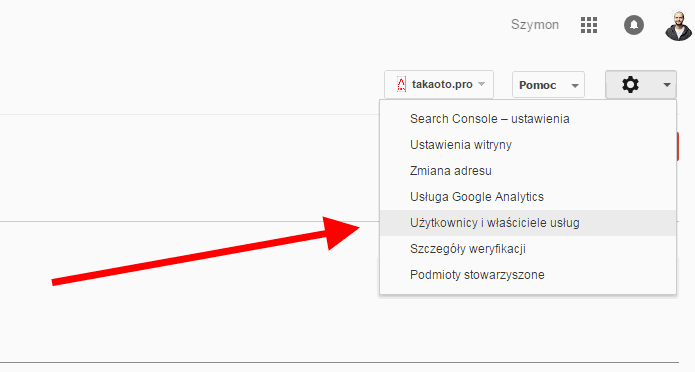

3. Weryfikacja zasobów FTP i administratorów serwisu

Dodanie linków wychodzących, pozycjonujących zewnętrzne serwisy wiąże się bardzo często z utworzeniem szeregu podstron. Następuje to np. przez włamanie na serwer FTP, na którym znajdują się pliki witryny i dodanie tam dodatkowych katalogów. Za pomocą usług takich jak np. Filezilla możesz zobaczyć, jakie foldery i jakie pliki znajdują się na Twoim serwerze. Jeśli nie wiesz, jak to zrobić, poproś o pomoc swojego „informatyka”.

Ponadto, wiele symptomów możesz znaleźć samodzielnie we wspomnianym narzędziu – Google Search Console. Jeśli ktoś posiada dostęp do FTP może także zweryfikować siebie jako administratora konta SC. Zajrzyj do sekcji „Użytkownicy i właściciele usług”, aby sprawdzić, kto ma do niego dostęp.

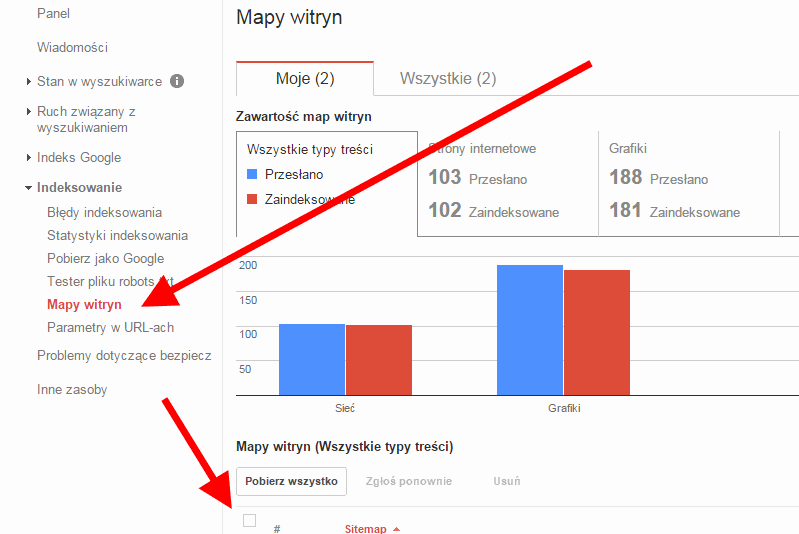

4. Weryfikacja map witryny

Jeśli już wcześniej Twoja strona była zweryfikowana w Google Search Console, to pewnie podczas podstawowej konfiguracji dodano do panelu odpowiednie mapy witryny. Są to specjalne listy podstron w obrębie serwisu, które ułatwiają pracę robotom Google. Jeśli włamywaczowi będzie zależało, aby jego zasoby były dobrze widoczne dla Google, a o to przecież chodzi, to może dodać także dodatkową mapę witryny. W trosce o bezpieczeństwo sprawdź raz na jakiś czas, czy nie ma podejrzanej mapy w odpowiedniej sekcji:

5. Okresowe badanie z wykorzystaniem operatora site:

Warto także raz na jakiś czas odpalić wyszukiwarkę Google i w oknie zapytania wpisać „site:twoja-domena.pl”. W efekcie ujrzysz listę podstron znajdujących się w obrębie Twojego serwisu. Nie zawsze będzie 1:1 odpowiadać liczbie zaindeksowanych przez Google zasobów, ale powinno wystarczyć. Sprawdź, czy w obrębie Twojej witryny nie ma podejrzanych stron – np. twoja-domena.pl/cheap-viagra-pills lub twoja-domena.pl/pozyczki-chwilowki.

Główne przyczyny powodzenia ataków – jak się zabezpieczyć?

Jak to zwykle bywa z zabezpieczeniami, najczęściej wykorzystywane są nie błędy technologiczne, lecz – jak w przykładzie z samochodami – błędy ludzkie. Zabezpieczyć się można na wiele różnych sposobów. Część z nich leży w gestii adminów i programistów, ale wiele też zależy od Ciebie. Jeśli masz hasło i/lub login, które są kopią nazwy domeny (lub jednym z popularnych zestawów typu admin / haslo123 itp.) to programom służącym do włamań nie zajmie dużo czasu uzyskanie dostępu.

Ponadto im starsze oprogramowanie, tym więcej czasu hakerzy mieli na stworzenie, dopracowanie swoich „wirusów”. Jedną z podstawowych zasad higieny jest zatem aktualizacja samego systemu WordPress, jak i wtyczek, z których strona korzysta.

Czasem problem pojawia się już na samym początku i niechciany kod może być ukryty w skórce (layoucie, templatce, motywie) witryny. Dlatego też należy uważać, gdy pobiera się darmowe szablony z niezbyt wiarygodnych źródeł. To samo tyczy się wtyczek.

Aby uniknąć ataku polegającego na wielokrotnym testowaniu popularnych kombinacji loginów i haseł należy także czasowo zablokować możliwość logowania np. po 5 nieudanych próbach. Można to zrobić za pomocą wtyczek. Służą do tego rozwiązania takie jak Brute Force Login Protection czy też LoginLockdown.

PS. Clip:rect – wykorzystanie JS i CSS do cloakingu

W wyniku rozmowy z Pawłem Gontarkiem trafiłem na dość ciekawy case związany z hakowaniem stron na WordPressie. Chodzi o wykorzystanie styli CSS i kodu JavaScript w cloakingu w sposób trudny do wykrycia przez boty. Jest to technika, której można użyć do ukrycia linków wychodzących w zhakowanej stronie. Szczegóły na temat samej techniki i sposobów, aby ją wykryć znajdziecie tutaj: https://blog.sucuri.net/2013/11/the-story-of-cliprect-a-black-hat-seo-trick.html

Photo credit: Intel Free Press cc 2.0